Le nombre d’attaques informatiques et les fraudes numériques ont fortement augmenté ces dernières années. Beaucoup ont entraîné des fuites de données à caractère personnel. Un renforcement de la politique de sécurité est indispensable pour renforcer son image de marque et gagner la confiance de ses clients.

Réchauffement planétaire, catastrophes naturelles et… cyberattaques. Parue fin 2018, la 14e édition du “Global Risks Report” du Forum économique mondial pointe du doigt les menaces numériques qui pèsent sur les organisations. La très forte dépendance vis-à-vis des technologies accentue la vulnérabilité des entreprises. Les auteurs de ce rapport constatent que la fraude massive de données est classée au quatrième rang sur une échelle de “probabilité du risque global” d’ici à dix ans par les personnes ayant répondu à cette enquête. Les cyberattaques impactant des opérations arrivent juste après.

Quelles que soient leur taille et leur activité, les entreprises ne peuvent plus ignorer cette situation. La raison paraît évidente, mais elle est encore trop peu intégrée dans la culture des entreprises : les menaces numériques ont un impact majeur sur l’activité des entreprises. Dans un contexte de très forte concurrence et de transformation numérique, le moindre grain de sable peut enrayer une belle mécanique. Et ce grain de sable peut être un virus ou un acte malveillant. Une fuite de données (ou une perte), une incapacité à utiliser son informatique et à accéder à ses fichiers (suite à une attaque de type ransomware) peut entraîner une perte de chiffre d’affaires. Différentes mesures doivent être appliquées.

Évaluer et prioriser les risques

La protection totale de vos actifs n’est ni réaliste ni envisageable. Il est donc indispensable de cibler vos investissements en matière de cybersécurité. Commencez par prioriser les actifs (personnes, locaux et données), les vulnérabilités et les menaces. Cette analyse aidera à quantifier les risques potentiels et à préparer une feuille de route.

Comprendre votre supply chain

Plus que jamais, vous partagez des informations et effectuez des transactions numériques. Vos relations avec vos clients et fournisseurs vous exposent à de nouveaux risques. C’est le cas en particulier de votre supply chain. Même si le réseau informatique de votre organisation est protégé, celui de votre intermédiaire ou de votre partenaire ne l’est peut-être pas !

Sensibilisez vos équipes

Les experts ne le répéteront jamais assez : l’être humain reste le maillon faible de la sécurité informatique. Rien d’étonnant ! Les salariés sont incités à utiliser de plus en plus d’outils numériques sans connaître les inconvénients et les risques qu’un usage incontrôlé ou naïf ferait courir à l’entreprise. Il ne faut pas les blâmer, mais les former ! La sécurité informatique n’est pas qu’une affaire de logiciels. Elle n’est pas innée ; elle s’apprend.

Pour entraîner vos collaborateurs à être plus vigilant vous pouvez vous rendre sur le mini-site interactif (phishingquiz.withgoogle.com) publié fin janvier dernier par Google. Même s’il est en anglais, il permet d’apprendre à identifier des techniques de phishing répandues (hameçonnage en français).

Mais cette dimension humaine doit également apporter aux métiers des réponses pragmatiques et des solutions applicables au quotidien. Par souci d’efficacité, de plus en plus de métiers décident en effet d’installer tel ou tel logiciel réputé pour ses qualités en matière d’ergonomie, de souplesse et de rapidité d’usage. Cette pratique regroupée sous le terme de Shadow IT se généralise. En avril 2018, une enquête réalisée par le Cesin et Symantec avait révélé qu’en moyenne 1 700 CloudApps étaient utilisées par entreprise. L’utilisation de ces applications est en croissance de + 30 % depuis 2016.

Chiffrez vos données

Comme dans toutes les entreprises, les salariés nomades peuvent être à l’origine de perte ou de fuite de données : ordinateur portable volé dans un hôtel, smartphone oublié dans un taxi, prise de contrôle d’un terminal mobile suite à une connexion Wi-Fi… Un poste de travail mal protégé peut en effet mettre en péril non seulement les informations qui sont traitées sur le poste lui-même, mais également les systèmes auxquels il se connecte. Il est donc très important de déployer des solutions de chiffrement des données, des dossiers et des flux (notamment entre un dossier dans le Cloud et un ordinateur).

Contrôlez les accès

Les dossiers OneDrive de Microsoft et Drive de Gmail, mais aussi les instances SharePoint sont très répandus dans les entreprises. Or, ces espaces de stockage renferment de nombreux dossiers sensibles et confidentiels. Mal sécurisées, ces informations peuvent être exploitées par des cybercriminels ou des concurrents. Pour limiter les risques, les dossiers doivent être là aussi chiffrés. Les personnes autorisées à s’y connecter et à consulter des fichiers doivent être parfaitement identifiées.

Gérez ses mots de passe

Même s’il existe des alternatives biométriques, le mot de passe reste encore le sésame le plus utilisé pour accéder à ses différents comptes et profils. Une mauvaise gestion de ses mots de passe et c’est la confidentialité des données, voire votre vie privée (risque d’usurpation d’identité) qui peut être menacée. Quelques règles simples, mais indispensables : optez pour un mot de passe unique par compte, utilisez des mots un peu complexes (ex : 7mL!:DE98zs), simplifiez-vous la vie avec un gestionnaire de mots de passe, comme LastPass, KeePass ou Dashlane. Pour résumer, ce type de logiciel permet de sécuriser tous vos mots de passe (qu’il peut générer lui-même) dans un “coffre-fort” et il vous permet de ne retenir qu’un seul mot de passe. Ce mot de passe “maître” permet d’accéder à tous vos autres sésames.

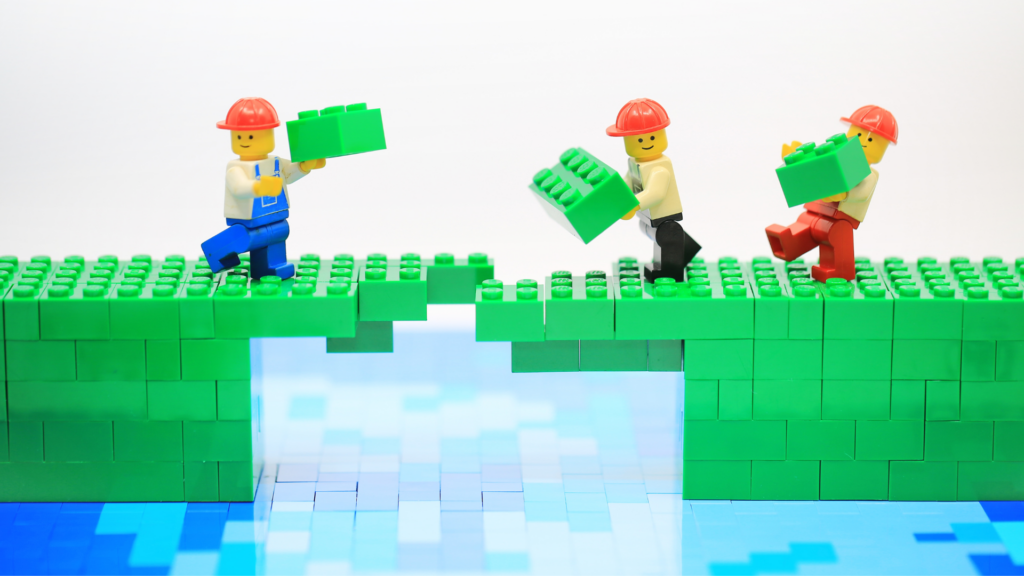

Ces quelques éléments d’une politique de sécurité, qui doit être globale pour être efficace, sont indispensables. Ils permettent notamment de protéger ses informations confidentielles et également les données à caractère personnel. Les données personnelles restent la propriété des personnes, pas des entreprises. Élaborer une stratégie de cybersécurité c’est construire la confiance dans un futur numérique.