La multiplication des échanges de données entre salariés augmente les risques de piratage ou de fuite d’informations. La protection de son patrimoine informatif est prioritaire. Par Philippe Richard

Quelle entreprise pourrait se passer d’une journée sans informatique ou de toutes ses données ? Aucune ! Toutes sont devenues dépendantes du numérique. Les cybercriminels profitent de cette situation pour s’attaquer au principal carburant des professionnels : les données. Fichiers clients, brevets, gestion des stocks et du personnel… Toutes sont vitales, donc monnayables !

D’où la multiplication des piratages reposant sur les ransomwares, appelés aussi rançongiciels. Le principe de ce racket, version numérique, est simple, mais redoutable. L’escroc envoie des milliers d’e-mails accompagnés d’une pièce jointe contenant un code malveillant. Une fois ouverte par un salarié, la pièce jointe “libère” un virus qui infecte l’ordinateur et commence à crypter (les professionnels préférant le terme de “chiffrer”) tous les documents stockés sur ce poste de travail. Plus grave, il s’attaque aussi à ceux qui sont partagés entre les différents collaborateurs. En quelques minutes, des milliers de fichiers deviennent inaccessibles.

A LIRE AUSSI

Cyberattaques : 19 % des employés de PME partagent leurs mots de passe par e-mail

Une arnaque à 1,6 million

C’est à ce moment-là que le pirate exige une rançon sous forme de Bitcoin. Sans versement, l’entreprise ne peut pas recevoir une “clé de déchiffrement” qui permettra d’accéder de nouveau aux fichiers. Plusieurs PME en sont victimes. Fin septembre 2017, une petite entreprise du Puy-de-Dôme a annoncé qu’elle allait mettre la clé sous la porte après ce type de piratage. Elle était en cours de liquidation début mars. Autre procédé permettant de récupérer des informations sensibles (mot de passe et identifiant notamment) : le phishing ou l’hameçonnage. Tout le monde connaît ces e-mails usurpant l’identité d’une entreprise privée ou d’une administration. Personne ne peut affirmer qu’elle ne tombera jamais dans ce piège.

Enfin, il y a l’arnaque au Président. Une personne se faisant passer pour le directeur de l’entreprise appelle son comptable ou DAF pour lui demander, toutes affaires cessantes, d’effectuer un virement sous différents prétextes (signature d’un contrat mirobolant, rémunération d’un intermédiaire, etc.). Dans la précipitation, le salarié s’exécute. Trop tard : l’argent est arrivé sur un compte à l’étranger.

Victime de cette escroquerie (1,6 million d’euros détournés) durant l’été 2015, la société BRM de Bressuire (Deux-Sèvres) qui réalisait 8 millions d’euros de chiffre d’affaires avait été mise en liquidation six mois plus tard. 44 salariés avaient été licenciés. Si au final, cette arnaque repose sur un “vrai” appel téléphonique, elle nécessite d’avoir auparavant infecté le réseau informatique pour prendre le contrôle de la messagerie des acteurs-clés (directeur de l’entreprise, service comptable…) et récupérer des données sensibles afin de connaître précisément les rouages de l’entreprise.

Le piratage informatique peut donc avoir des conséquences dramatiques pour des entreprises. Aucune n’est à l’abri. Mais “90 % des PME n’ont aucun outil pour lutter contre la cybercriminalité”, assure Michel Van Den Berghe, directeur général d’Orange Cyberdefense. Autre lacune : l’absence de sauvegardes des données. Selon une étude de 2013 et réalisée par Paragon Software, éditeur de logiciels de backup, 42 % des TPE et PME n’en font jamais.

Sécuriser les données sensibles

Différentes mesures doivent être impérativement prises. Sécuriser son Système d’information (SI) à 100 % est une utopie. Il faut se focaliser sur son patrimoine informatif et répondre à trois questions essentielles : où sont stockées mes données sensibles ? Qui y accède ? Quels systèmes de sécurité sont mis en place ?

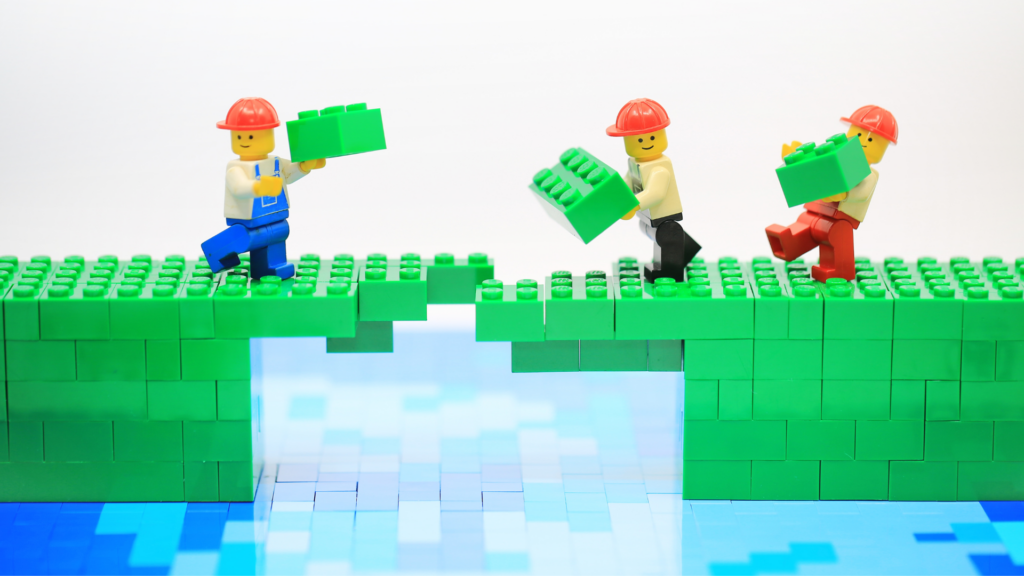

Il est donc primordial de commencer par un audit de sécurité afin de repérer les forces et faiblesses de son réseau informatique. La cartographie précise de son réseau et l’identification des composants critiques (équipements, serveurs, postes de travail d’utilisateurs sensibles, etc.) permettent aussi d’appliquer une règle de base : le cloisonnement. Dans la Marine, si un bateau est touché il ne coule pas, car sa coque est divisée en parties indépendantes. Cela doit être la même chose pour un réseau informatique ; si une partie est infectée, l’ensemble ne doit pas être contaminé sous peine de bloquer toute l’activité.

La sécurité des sous-traitants

Une politique de sécurité efficace repose aussi sur la mise en place d’un Plan de reprise d’activité (PRA). Le but d’un PRA est de permettre à l’entreprise de reprendre rapidement une activité normale après une attaque informatique, un dégât des eaux ou un incendie. Il implique en particulier une gestion adéquate des sauvegardes des données et des tests réguliers de leur restauration. Ces derniers évitent de mauvaises surprises lorsque l’on constate que des fichiers récupérés ne sont pas exploitables, car mal sauvegardés… Qui est le responsable de ce dysfonctionnement ? L’entreprise, si elle gère en interne les sauvegardes. Mais il peut aussi s’agir du prestataire informatique.

D’où la nécessité de faire appel uniquement à des sous-traitants présentant des garanties suffisantes (notamment en termes de connaissances spécialisées, de fiabilité et de ressources). En tant que client, l’entreprise est en droit : d’obtenir du sous-traitant des informations détaillées sur sa politique de sécurité ; de mener des audits de sécurité et d’effectuer une visite de ses installations ;de vérifier sa conformité avec le RGPD ; de préciser noir sur blanc dans le contrat les responsabilités de chaque partie.

Toutes ces mesures techniques et organisationnelles sont très importantes. Mais il est fondamental de sensibiliser tous les salariés aux menaces numériques. Des formations leur permettant de déjouer les pièges des cybercriminels et d’appliquer les règles de base sont indispensables. La sécurité ne doit plus être considérée comme un frein et un coût. C’est un investissement destiné à renforcer sa pérennité et la confiance des clients.

Les 5 règles majeures

1/ Sensibiliser tous les salariés

2/ Authentifier les utilisateurs et gérer les profils par métier

3/ Sécuriser les postes de travail et les smartphones

4/ Sauvegarder toutes les données sensibles et confidentielles

5/ Étudier les contrats avec les sous-traitants (conformité avec le RGPD).